사이버보안 연구원들은 광고와 악성 웹사이트를 차단하는 기능을 하는 애드웨어 모듈을 밝혀냈으며, 공격자가 Windows 호스트에서 상승된 권한으로 임의의 코드를 실행할 수 있는 기능을 부여하는 커널 드라이버 구성 요소를 은밀하게 오프로드합니다.

ESET의 새로운 조사 결과에 따르면, HotPage라는 이름의 이 맬웨어는 동일한 이름의 설치 프로그램(“HotPage.exe”)에서 이름을 따왔습니다.

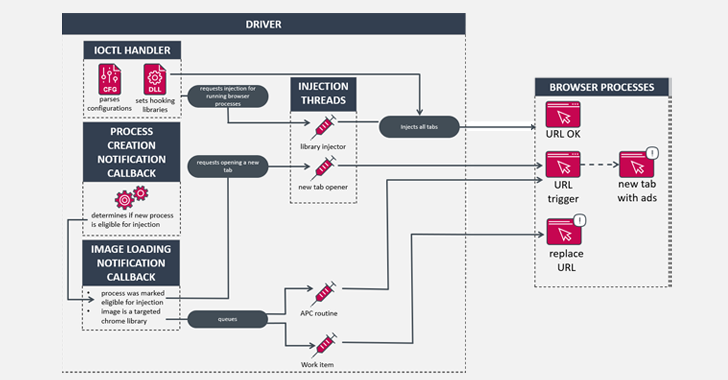

ESET 연구원인 Romain Dumont는 오늘 공개된 기술 분석에서 “설치 프로그램은 원격 프로세스에 코드를 삽입할 수 있는 드라이버와 브라우저의 네트워크 트래픽을 가로채고 변조할 수 있는 두 개의 라이브러리를 배포합니다.”라고 밝혔습니다.

“이 악성 소프트웨어는 요청된 페이지의 내용을 수정하거나 교체하고, 사용자를 다른 페이지로 리디렉션하거나, 특정 조건에 따라 새 탭에서 새 페이지를 열 수 있습니다.”

브라우저 트래픽 가로채기 및 필터링 기능을 활용해 게임 관련 광고를 표시하는 것 외에도, 중국 회사인 Hubei Dunwang Network Technology Co., Ltd(湖北盾网网络科技有限公司)와 관련된 원격 서버로 시스템 정보를 수집하여 빼내도록 설계되었습니다.

이는 드라이버를 통해 달성되는데, 드라이버의 주 목적은 라이브러리를 브라우저 애플리케이션에 주입하고 실행 흐름을 변경하여 액세스되는 URL을 변경하거나 새 웹 브라우저 인스턴스의 홈페이지가 구성에 지정된 특정 URL로 리디렉션되도록 하는 것입니다.

그게 전부가 아닙니다. 드라이버에 대한 액세스 제어 목록(ACL)이 없다는 것은 권한이 없는 계정을 가진 공격자가 이를 활용하여 상승된 권한을 얻고 NT AUTHORITYSystem 계정으로 코드를 실행할 수 있다는 것을 의미합니다.

“이 커널 구성 요소는 의도치 않게 다른 위협이 Windows 운영 체제에서 사용할 수 있는 가장 높은 권한 수준인 시스템 계정에서 코드를 실행할 수 있는 문을 열어 둡니다.” Dumont가 말했습니다. “이 커널 구성 요소에 대한 부적절한 액세스 제한으로 인해 모든 프로세스가 이 구성 요소와 통신하고 코드 주입 기능을 활용하여 보호되지 않은 모든 프로세스를 타겟팅할 수 있습니다.”

설치 프로그램이 어떤 방식으로 배포되는지는 정확히 알 수 없지만, 슬로바키아 사이버 보안 회사가 수집한 증거에 따르면 이 프로그램은 인터넷 카페의 보안 솔루션으로 광고되었으며, 광고를 중단하여 사용자의 검색 경험을 개선하는 것을 목표로 했습니다.

임베디드 드라이버는 Microsoft에서 서명했다는 점에서 주목할 만합니다. 이 중국 회사는 Microsoft의 드라이버 코드 서명 요구 사항을 통과하고 EV(Extended Verification) 인증서를 획득한 것으로 여겨집니다. 2024년 5월 1일부터 Windows Server 카탈로그에서 제거되었습니다.

커널 모드 드라이버는 Windows 운영 체제에 의해 로드되도록 디지털 서명이 필요합니다. 이는 Microsoft가 보안 제어를 무너뜨리고 시스템 프로세스를 방해하기 위해 무기화될 수 있는 악성 드라이버로부터 보호하기 위해 구축한 중요한 방어 계층입니다.

Cisco Talos는 작년 7월 모국어가 중국어인 위협 행위자들이 Microsoft Windows 정책 허점을 악용하여 커널 모드 드라이버에서 서명을 위조하는 방법을 공개했습니다.

“이 다소 일반적이게 보이는 맬웨어에 대한 분석을 통해 애드웨어 개발자들이 목표를 달성하기 위해 여전히 최선을 다하고 있다는 사실이 다시 한 번 입증되었습니다.”라고 Dumont는 말했습니다.

“그뿐만 아니라, 그들은 프로세스를 조작하는 데 필요한 다양한 기술을 갖춘 커널 구성 요소를 개발했을 뿐만 아니라, 드라이버 구성 요소에 대한 코드 서명 인증서를 얻기 위해 Microsoft에서 요구한 요구 사항도 따랐습니다.”