대규모 협박 캠페인으로 인해 클라우드 및 소셜 미디어 애플리케이션과 관련된 자격 증명이 포함된 공개적으로 접근 가능한 환경 변수 파일(.env)이 악용되어 다양한 조직이 피해를 입었습니다.

Palo Alto Networks Unit 42는 목요일 보고서에서 “이 캠페인 과정에서 환경 변수 노출, 장기 자격 증명 사용, 최소 권한 아키텍처 부재 등 여러 가지 보안 실수가 발견되었습니다.”라고 밝혔습니다.

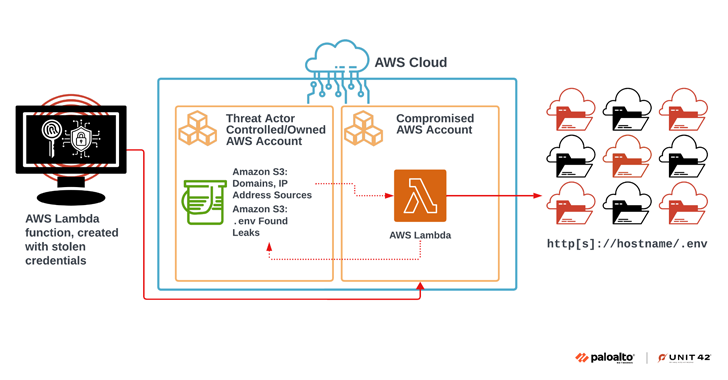

이 캠페인은 감염된 조직의 Amazon Web Services(AWS) 환경 내에 공격 인프라를 구축하고 이를 출발점으로 삼아 2억 3천만 개가 넘는 고유 대상에서 중요 데이터를 스캔한다는 점에서 주목할 만합니다.

11만 개의 도메인을 표적으로 삼은 이 악성 활동으로 인해 .env 파일에서 90,000개 이상의 고유 변수가 유출된 것으로 알려졌습니다. 이 중 7,000개는 조직의 클라우드 서비스에 속했고 1,500개 변수는 소셜 미디어 계정에 연결되어 있었습니다.

Unit 42는 “이 캠페인에는 공격자가 클라우드 스토리지 컨테이너에 호스팅된 데이터를 성공적으로 랜섬하는 것이 포함되었습니다.”라고 말했습니다. “이 사건에는 공격자가 랜섬을 받기 전에 데이터를 암호화하는 것이 포함되지 않았지만, 데이터를 빼내어 손상된 클라우드 스토리지 컨테이너에 랜섬 노트를 넣었습니다.”

이러한 공격에서 가장 눈에 띄는 측면은 클라우드 공급업체 서비스의 보안 취약성이나 잘못된 구성을 이용하지 않고 보안되지 않은 웹 애플리케이션의 .env 파일을 실수로 노출시켜 초기 액세스 권한을 얻는 데서 비롯된다는 것입니다.

클라우드 환경에 대한 침해가 성공하면 위협 요인이 AWS Identity and Access Management(IAM) 액세스 키를 무기화하여 새로운 역할을 만들고 권한을 확대함으로써 공격의 거점을 확대하기 위한 광범위한 발견 및 정찰 단계가 진행됩니다.

관리자 권한이 있는 새로운 IAM 역할을 사용하여 수백만 개의 도메인과 IP 주소를 포함하는 자동화된 인터넷 전체 스캐닝 작업을 시작하는 새로운 AWS Lambda 함수를 만듭니다.

Unit 42 연구원인 Margaret Zimmermann, Sean Johnstone, William Gamazo, Nathaniel Quist는 “이 스크립트는 위협 행위자가 악용한 공개적으로 접근 가능한 타사 S3 버킷에서 잠재적 대상 목록을 검색했습니다.”라고 말했습니다.

“악성 람다 함수가 반복한 잠재적 대상 목록에는 피해자 도메인의 기록이 포함되어 있습니다. 목록의 각 도메인에 대해 코드는 해당 도메인에서 노출된 모든 환경 변수 파일을 대상으로 cURL 요청을 수행했습니다(예: https://

대상 도메인이 노출된 환경 파일을 호스팅하는 경우, 파일에 포함된 일반 텍스트 자격 증명이 추출되어 다른 위협 행위자가 제어하는 공개 AWS S3 버킷 내의 새로 생성된 폴더에 저장됩니다. 그 이후 버킷은 AWS에 의해 삭제되었습니다.

이 공격 캠페인에서는 .env 파일에 Mailgun 자격 증명이 들어 있는 경우가 구체적으로 확인되었는데, 이는 적대 세력이 합법적인 도메인에서 피싱 이메일을 보내고 보안 보호 기능을 우회하기 위해 해당 자격 증명을 활용하려는 시도임을 시사합니다.

감염 사슬은 위협 행위자가 피해자의 S3 버킷에서 중요 데이터를 빼내어 삭제하고, 다크 웹에서 정보를 판매하지 않으려면 해당 피해자에게 연락하여 몸값을 지불하라는 내용의 몸값 요구 메모를 업로드하는 것으로 끝납니다.

공격의 재정적 동기는 위협 행위자가 불법적인 암호화폐 채굴을 위한 새로운 Elastic Cloud Compute(EC2) 리소스를 만들려는 시도가 실패한 것에서도 명백하게 드러납니다.

현재로선 VPN과 TOR 네트워크를 사용하여 진짜 출처를 감추고 있기 때문에 누가 이 캠페인의 배후에 있는지 알 수 없지만, Unit 42는 람다 함수와 S3 유출 활동의 일환으로 우크라이나와 모로코에 지리적으로 위치한 두 개의 IP 주소를 감지했다고 밝혔습니다.

“이 캠페인의 배후에 있는 공격자들은 성공적이고 빠르게 운영하기 위해 광범위한 자동화 기술을 활용했을 가능성이 높습니다.” 연구원들은 말했습니다. “이것은 이러한 위협 행위자 그룹이 고급 클라우드 아키텍처 프로세스와 기술에 능숙하고 지식이 풍부하다는 것을 나타냅니다.”